In diesen Abschnitt wird aufbauend auf dem Verständnis mechatronischer Systeme eine Referenzarchitektur für Cyber-physische Systeme untersucht, um Merkmale und Zusammenhänge eines CPS darzustellen. Abschließend wird kurz auf Sicherheitsaspekte und Leistungsstufen der CPS eingegangen.

BETTENHAUSEN UND KOWALEWSKI halten in ihrem VDI THEMEN BEITRAG fest, dass es keine scharfe, allgemein anerkannte Definition gibt, dass man aber zu einem übereinstimmenden Verständnis gekommen ist. Sie legen in der Forschungsagenda CPS dar, dass CPS die „Verknüpfung von realen (physischen) Objekten und Prozessen mit informationsverarbeitenden (virtuellen) Objekten und Prozessen über offene, teilweise globale und jederzeit miteinander verbundene Informationsnetze“ sind.259 Auf den ersten Blick stechen keine wesentlich neuen Besonderheiten hervor. Automatisierungssysteme mit vernetzten Komponenten existieren schon seit Jahrzehnten, der entscheidende Punkt ist die Vernetzung über offene und globale Informationsnetze.260

GEISBERGER UND BROY nennen zwei wesentliche Innovationsfelder, die zur Fortentwicklung der CPS beigetragen haben.261 Es sind zum einen die Systeme mit eingebetteter Software sowie zum anderen ist dies das globale Datennetz (wie das Internet) mit interaktiven Anwendungssystemen. Beide Anwendungsfelder stehen in Wechselwirkung und führten zu einer evolutionären Entwicklung von eingebetteten Systemen262 bis hin zu PSS.263 Ein weltweites Kommunikationsnetzwerk aller Dinge entsteht, die physische Welt verschmilzt mit der digitalen. Ermöglicht wird dies durch die rasant wachsende Anzahl von Sensoren, durch künstliche Intelligenz und Aktoren. JODLBAUER führt weiter an, dass Cyber-physische Systeme und das Internet der Dinge (IoT, siehe Abschnitt 2.3.3) die gleichen Phänomene beschreiben und sich aufgrund der Fachrichtungen unterschiedliche Begriffe herausgebildet haben.264

Im Kontext der Industrie 4.0 umfassen CPS intelligente Maschinen oder Betriebsmittel, die eigenständig Information austauschen und sich durch selbst ausgelöste Aktionen gegenseitig autonom steuern.265 So lassen sich weitgreifende Wirkketten aufbauen, die vielfältige Möglichkeiten bieten.266 Dabei steht eine effiziente, flexible und bessere Ressourcennutzung im Vordergrund.267 Um das volle Potential268 zu erreichen, bedarf es gezielter wissenschaftlicher Anstrengung bei der Entwicklung solcher Systeme.269

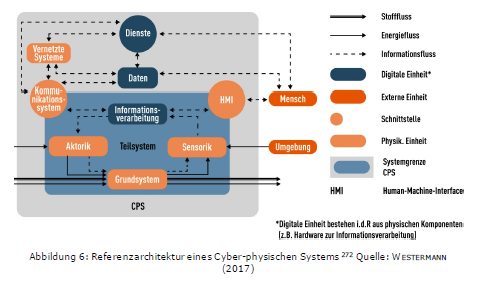

Referenzarchitektur nach WESTERMANN

Die CPS-Referenzarchitektur nach WESTERMANN umfasst alle Merkmale der vorhandenen Definitionen, da er in seinen Arbeiten zur reifegradmodellbasierten Planung von CPS einen Handlungsbedarf270 feststellte und aufbauend auf den vorhandenen Referenzarchitekturen eine eigene Architektur entwickelte.271

WESTERMANN unterteilt den Aufbau des CPS in ein Teilsystem und ein Gesamtsystem, welches das CPS bildet (siehe Abbildung 6).Das Teilsystem kann eigenständig betrieben und entwickelt werden und weist viele Überschneidungen zu mechatronischen Systemen (siehe Kapitel 2.1.2) auf, besitzt aber ein Kommunikationssystem. EIGNER ET AL. grenzen die Eigenschaften eines CPS zu einem mechatronischen System ab, indem Sie die erweiterte Fähigkeit zur Kommunikation in „offene Netze“ bzw. die Fähigkeit, Bestandteil eines CPS im Verbund zu werden, nennen.273

Ein CPS wird erst gebildet, wenn sich das Teilsystem und ein weiteres cyberfähiges System zusammenschließen, um eine bestimmte Aufgabe zu lösen.274,275 Das CPS besitzt eine flexible Systemgrenze, die sich während des Lebenszyklus durch Nutzung von Daten und Diensten verändern kann.276

Dienste stellen eine geschlossene Einheit dar, die eine Leistung zur Befriedigung eines definierten Bedürfnisses bereitstellt. Sie beruhen auf der Verarbeitung von Daten, die über eine definierte Schnittstelle zur Verfügung gestellt werden.277 Ein Unterschied besteht zwischen Komponenten, die auf der der digitalen Ebene (z.B. Dienste) und der physikalischen Ebene (z.B. Aktorik) operieren. Durch Beziehungen sind alle Komponenten verknüpft (z.B. Informationsfluss). Daten sind maschinelle- und bearbeitbare digitale Informationen, die durch das System selbst oder durch andere vernetzte Systeme erfasst oder zur Weiterverarbeitung bereitgestellt werden. Der Ort der Datenspeicherung spielt nur noch eine untergeordnete Rolle.278

Charakteristika von Cyber-physischen Systemen

Die Anwendungsfelder der CPS sind vielfältig und bieten Innovationspotential. Diese werden die durch folgende generelle Charakteristiken ermöglicht:279,280

• Verbindung zwischen physischer Welt und digitaler Welt durch drahtlose oder drahtgebundene lokale wie auch globale Netze

• Netze aus Sensoren/Aktoren erfassen physikalische Daten und können auf Vorgänge Einfluss nehmen.

• Multimodale Mensch-Maschine-Schnittstellen mit starker Integration in die Handlungsabläufe.

• Daten können ausgewertet und gespeichert werden und sind Grundlage für Entscheidungen. • Systeme können ihr Verhalten im Hinblick auf die jeweilige Situation teilautonom oder teilautomatisiert erfüllen.

• Es herrschen hohe Anforderungen an funktionale Sicherheit, Zugriffssicherheit , Datenschutz und Zuverlässigkeit.

Sicherheit in zukünftigen Cyber-physischen Systemen

Cybersicherheit wird zunehmend bedeutsam für alle Unternehmensbereiche.281 Unter Cybersicherheit fallen die Aufgaben, die Werte des Unternehmens zu schützen und Schäden zu verhindern bzw. Auswirkungen möglicher Schäden zu beschränken. Dabei werden Maßnahmen angewendet, die IT-basierte Systeme vor Manipulationen schützen. Schutzziele der klassischen IT-Sicherheit können zur Gewährleistung der Integrität, Vertraulichkeit und Verfügbarkeit dienen, werden aber erschwert durch die komplexe Datenverarbeitung der Verdingung zwischen CPS.282 So fordern GEISBERGER UND BROY, dass Cybersicherheit Bestandteil der Produktentwicklung von CPS werden muss. Nur durch das Konzept „Security by Design“ könne man Systeme gegen Angriffe schützen. Es besteht noch ein erheblicher Forschungsbedarf, dieser betrifft nicht nur neue Ansätze, sondern auch die Anwendbarkeit von bestehenden Werkzeugen und Methoden.283 WEBER bemängelt, dass ökonomische Anreize für Schutzmechanismen fehlen und plädiert dafür, Digitalisierung eher als Chance für IT-Sicherheit und Datenschutz zu sehen.284

In dieser Masterarbeit kann nicht auf alle Aspekte der Sicherheit, Zugriffssicherheit, des Datenschutzes und der Zuverlässigkeit eingegangen werden. Für einen Überblick der Herausforderungen sowie Lösungsansätze im Kontext von CPS und Industrie 4.0 sei auf den Beitrag von ECKERT, „Cyber-Sicherheit in Industrie 4.0“, im „Handbuch Industrie 4.0: Geschäftsmodelle, Prozesse, Technik“ verwiesen.

Intelligente Systeme

Durch die voranschreitende Entwicklung der Informations- und Kommunikationstechnologie zeichnet sich heute schon der Funktionsumfang zukünftiger technischer Systeme ab. Durch Leistungen der Disziplinen der Informationstechnik, aber auch der Kognitionswissenschaft und Neurobiologie wurden mechatronische Systeme zunehmend intelligenter. 285 Dies äußert sich, indem diese Systeme in der Lage sind flexibel auf veränderte Umgebungsbedingungen zu reagieren und sich anpassen können, schreibt DUMITRESCU im Zusammenhang mit adaptiven Systeme.286 Intelligente Informationsverarbeitung ermöglicht eine Modifikation der Kopplung zwischen Sensorik und Aktorik. Durc h diese Integration kognitiver Funktionen kann ein flexibles Verhalten realisiert werden, welches über reaktive Verhaltensweisen hinausgeht. Durch die Vernetzung der Systeme mit ihrer Umgebung und weiteren Systemen sind sie in der Lage ihre Umgebung zu erfassen und zu beeinflussen.287

EIGNER ET AL. stellen dar, dass Autonomie einen „extrem“ hohen Grad an Automatisierung voraussetzt. Eine Kombination mit künstlicher Intelligenz führt dazu, dass Systeme selbständig entscheiden und Handlungen einleiten können. Sie führen weiter aus, dass autonome und intelligente Systeme ein Verhalten umsetzen, welches durch die entsprechende Programmierung der Software definiert worden ist. Bei intelligenten Systemen erlaubt die Software aber im Sinne einer künstlichen Intelligenz über den Lebenszyklus hinweg, eine Programmierung durch sich selbst durchzuführen.288

GEISBERGER UND BROY führen kritisch an, dass auf Basis der künstlichen Intelligenz Systeme die physikalische und soziale Umgebung im Hinblick auf menschliches Verhalten, menschliche Absicht, Ziele und Prozesse kombinieren und interpretieren. Integrität und Korrektheit der Daten sind jedoch schwer zu bestimmen. Das Risiko von falsch bewerteten Situationen steigt und kann weitere Entscheidungen unangemessen beeinflussen. Darum ist es bedeutsam sicherzustellen, dass Systeme und ihre Komponenten robust handeln. Sicherheitskritische Systeme müssen deshalb eine erweiterte Betriebssicherheit aufweisen.289

Vor diesem Hintergrund wird nachfolgend eine Leistungseinteilung mit Hinblick auf die Entwicklungskomplexität eingegangen.

Leistungsstufen

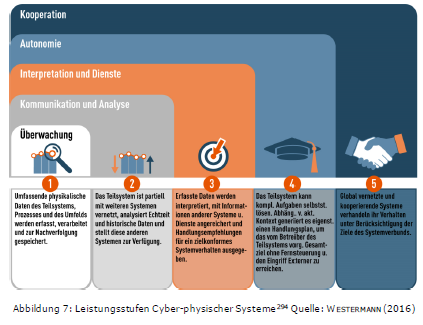

Wie am Anfang des Kapitels gezeigt wurde, entwickeln sich mechatronische Systeme zu Cyber-physischen Systemen weiter. Diese Weiterentwicklung erfolgt stufenweise und lässt sich anhand verschiedener Kriterien290 klassifizieren.

PORTER UND HEPPELMANN unterteilten die Fähigkeiten der CPS in vier aufeinander aufbauende Stufen. Diese Stufen reichen von der einfachen Zustandserfassung der Umwelt bis hin zur letzten Stufe, welche autonome Systeme mit Fähigkeiten der Selbstdiagnose und Verbesserung umfasst.291 Dies ist relevant, da CPS ihren Nutzen nicht erst mit dem Erreichen der höchsten Stufe entfalten.292 WESTERMANN stellt anhand einer Analyse der existierenden Stufen- bzw. Referenzmodelle und Reifegradmodelle ein eigenes Leistungsstufenmodell auf.293

Die Leistungsstufen teilen das Gesamtsystem in aufeinander aufbauende Leistungsfähigkeiten ein. In Abbildung 7 sind die einzelnen Stufen aufgeführt. Dabei gilt: Je höher die Leistungsstufe, desto leistungsfähiger und komplexer ist das CPS.295,296

Die Abstufungen ermöglichen eine Einordnung der Zielleistung, die das System erbringen soll. Dies ist in der strategischen Produktplanung relevant. Dazu benennt WESTERMANN je nach Leistungsstufe Handlungsempfehlungen und mögliche Minimalausprägungen. Dadurch kann ein Entwicklungsvorhaben eingeordnet und bei der Anforderungsanalyse hinzugezogen werden. Ebenso können auf Basis der Einordnung Leistungsetappen zur zeitlichen Planung der Leistungssteigerung eines CPS erstellt werden.297

Eine eindeutige Einteilung der Leistungsstufen und notwendigen Prozesse oder Methoden zur Erreichung dieser nimmt WESTERMANN nicht vor. Der angestrebte Produktentwicklungsprozess, der in dieser Arbeit betrachtet wird, orientiert sich an der Leistungsstufe „Kooperation“ der Einteilung.

Recent Comments